লিনাক্সে SSH পরিষেবা সুরক্ষিত করতে পোর্ট নকিং কীভাবে ব্যবহার করবেন

পোর্ট নকিং হল একটি পোর্টে অ্যাক্সেস নিয়ন্ত্রণ করার একটি নিফটি কৌশল যা শুধুমাত্র বৈধ ব্যবহারকারীদের সার্ভারে চলমান পরিষেবাতে অ্যাক্সেসের অনুমতি দিয়ে। এটি এমনভাবে কাজ করে যে যখন সংযোগ প্রচেষ্টার সঠিক ক্রম তৈরি করা হয়, ফায়ারওয়াল আনন্দের সাথে বন্ধ করা পোর্টটি খুলে দেয়।

পোর্ট নকিং এর পিছনে যুক্তি হল SSH পরিষেবা সুরক্ষিত করা। প্রদর্শনের উদ্দেশ্যে, আমরা উবুন্টু 18.04 ব্যবহার করব।

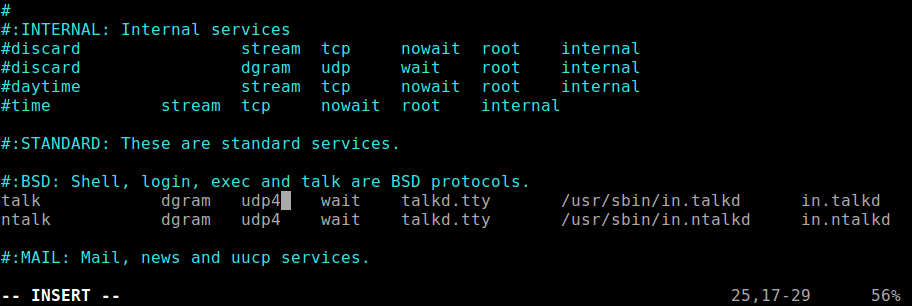

ধাপ 1: knockd ইনস্টল এবং কনফিগার করুন

শুরু করতে, আপনার লিনাক্স সিস্টেমে লগ ইন করুন এবং দেখানো হ

আরও পড়ুন →লিনাক্সে কীভাবে সঠিক SSH ডিরেক্টরি অনুমতি সেট করবেন

SSH ভালোভাবে কাজ করার জন্য, ~/.ssh বা /home/username/.ssh ডিরেক্টরিতে সঠিক অনুমতি প্রয়োজন: সমস্ত ব্যবহারকারী-নির্দিষ্ট ssh কনফিগারেশন এবং প্রমাণীকরণ ফাইলের জন্য ডিফল্ট অবস্থান। প্রস্তাবিত অনুমতিগুলি ব্যবহারকারীর জন্য পঠন/লেখা/চালনা করা হয় এবং গ্রুপ এবং অন্যদের দ্বারা অ্যাক্সেসযোগ্য হওয়া উচিত নয়।

এছাড়াও, ssh-এরও প্রয়োজন যে ডিরেক্টরির মধ্যে থাকা ফাইলগুলিতে ব্যবহারকারীর পড়ার/লিখনের অনুমতি থাকা উচিত এবং অন্যদের দ্বারা অ্যাক্সেসযোগ্য নয়। অন্যথায়, একজন ব্যবহারকারী নিম্নলিখিত ত্রুটির

আরও পড়ুন →OpenSUSE 15.3-এ SSH পাসওয়ার্ডবিহীন লগইন কীভাবে কনফিগার করবেন

একটি সুপরিচিত এবং সাধারণভাবে স্বীকৃত OpenSSH সর্বোত্তম নিরাপত্তা অনুশীলন হল সর্বজনীন কী প্রমাণীকরণ ওরফে পাসওয়ার্ডহীন প্রমাণীকরণ কনফিগার করা এবং ব্যবহার করা। যদিও এই পদ্ধতিটি মৌলিকভাবে নিরাপত্তার জন্য, একটি হালকা নোটে, এটি আপনার সার্ভারে লগ ইন করার চেষ্টা করার সময় একটি পাসওয়ার্ড টাইপ না করার কারণে এটি ব্যবহারের সহজতার জন্যও অনুমতি দেয়।

এই নির্দেশিকাটি আপনাকে SSH পাসওয়ার্ডহীন প্রমাণীকরণ কনফিগার করার পাশাপাশি openSUSE 15.3-এ পাসওয়ার্ড প্রমাণীকরণ নিষ্ক্রিয় করার প্রয়োজনীয় পদক্ষেপের

আরও পড়ুন →কিভাবে RHEL 9 এ SSH পাসওয়ার্ডহীন প্রমাণীকরণ কনফিগার করবেন

সিকিউর শেলের জন্য সংক্ষিপ্ত, SSH হল একটি সুরক্ষিত নেটওয়ার্ক প্রোটোকল যা দুটি এন্ডপয়েন্টের মধ্যে ট্রাফিক এনক্রিপ্ট করে। এটি ব্যবহারকারীদের একটি নেটওয়ার্কের মাধ্যমে নিরাপদে সংযোগ এবং/অথবা ফাইল স্থানান্তর করতে দেয়।

SSH বেশিরভাগই নেটওয়ার্ক এবং সিস্টেম অ্যাডমিনিস্ট্রেটরদের দ্বারা একটি নেটওয়ার্কে সার্ভার এবং নেটওয়ার্ক ডিভাইসগুলির মতো দূরবর্তী সম্পদগুলিকে নিরাপদে অ্যাক্সেস এবং পরিচালনা করতে ব্যবহৃত হয়। এটি একটি ক্লায়েন্ট এবং একটি দূরবর্তী সিস্টেমের মধ্যে আদান-প্রদান করা ট্র্যাফিক এনক্

আরও পড়ুন →এসটিএইচ-তে ওয়ালটকের সাথে কীভাবে সুরক্ষিত ব্যক্তিগত চ্যাট সার্ভার সেটআপ করবেন to

Ytalk একটি বিনামূল্যে বহু ব্যবহারকারী চ্যাট প্রোগ্রাম যা ইউনিক্স টক প্রোগ্রামের অনুরূপ কাজ করে। Ytalk এর প্রধান সুবিধাটি হ'ল এটি একাধিক সংযোগের জন্য অনুমতি দেয় এবং একই সাথে যে কোনও সংখ্যক ব্যবহারকারীর সাথে যোগাযোগ করতে পারে।

এই নিবন্ধে, আমরা প্রতিটি অংশগ্রহনের জন্য, আড্ডার সার্ভারে নিরাপদ, পাসওয়ার্ড-স্বল্প অ্যাক্সেসের জন্য, এসটিএইচ-এর মাধ্যমে ইয়েলটকের সাথে একটি ব্যক্তিগত, এনক্রিপ্ট করা এবং অনুমোদিত চ্যাট সার্ভারটি কীভাবে ইনস্টল এবং সেটআপ করব তা ব্যাখ্যা করব।

Linux এ Ytalk এবং আরও পড়ুন →

ফেডোরায় এসএসএইচের জন্য দুটি ফ্যাক্টর প্রমাণীকরণ কীভাবে সেটআপ করবেন

প্রতিদিন সেখানে প্রচুর সুরক্ষা লঙ্ঘন হয়েছে বলে মনে হচ্ছে যেখানে আমাদের ডেটা বিপদে রয়েছে। এসএসএইচ একটি লিনাক্স সিস্টেমে রিমোটভাবে সংযোগ স্থাপনের নিরাপদ উপায় সত্ত্বেও, আপনি যদি পাসওয়ার্ড অক্ষম করে থাকেন বা কেবল এসএসএইচ সংযোগের অনুমতি দিচ্ছেন তা সত্ত্বেও, কোনও অজানা ব্যবহারকারী আপনার লিনাক্স মেশিনে অ্যাক্সেস পেতে পারে even সরকারী এবং ব্যক্তিগত কী।

এই নিবন্ধে, আমরা ব্যাখ্যা করব যে কীভাবে একটি টুপি সরবরাহের মাধ্যমে একটি সুরক্ষিত লিনাক্স সিস্টেমকে আরও সুরক্ষিত উপায়ে গুগল অথেনটিকেটর ব্যবহ

আরও পড়ুন →টমেট - লিনাক্স ব্যবহারকারীদের সাথে এসএসএইচ টার্মিনাল সেশনটি নিরাপদে ভাগ করুন

টমেট tmux (টার্মিনাল মাল্টিপ্লেক্সার) এর ক্লোন যা একটি এসএসএইচ সংযোগের মাধ্যমে একটি সুরক্ষিত, তাত্ক্ষণিক এবং সহজেই ব্যবহারযোগ্য টার্মিনাল শেয়ারিং সমাধান সরবরাহ করে। এটি tmux শীর্ষে নির্মিত; আপনি একই সিস্টেমে উভয় টার্মিনাল এমুলেটর পরিচালনা করতে পারেন। আপনি হয় tmate.io এ অফিশিয়াল সার্ভারগুলি ব্যবহার করতে পারেন বা আপনার নিজস্ব টেমেট সার্ভারটি হোস্ট করতে পারেন।

নিম্নলিখিত চিত্রটি টিমেটের বিভিন্ন উপাদান (প্রকল্পের ওয়েবসাইট থেকে প্রাপ্ত) সহ একটি সরলীকৃত আর্কিটেকচার ডায়াগ্রাম দেখায়।

আরও পড়ুন →কীভাবে এসএইচএইচ পাসওয়ার্ডবিহীন লগইন সেটআপ করবেন R

RHEL 8 বিটা প্রকাশের সাথে সাথে আপনি আসল পণ্যটি কেমন হবে তা অনুধাবন করতে পারবেন এবং এর কয়েকটি কার্যকারিতা পরীক্ষা করতে পারেন। আপনি যদি RHEL 8 পরীক্ষা করতে আগ্রহী হন তবে আপনি নিখরচায় সাইন আপ করতে পারেন এবং RHEL 8 বিটা ডাউনলোড করতে পারেন।

আপনি নীচের লিঙ্কে আমাদের RHEL 8 ইনস্টলেশন টিউটোরিয়াল পর্যালোচনা করতে পারেন।

- স্ক্রিনশট সহ "আরএইচইএল 8" এর ইনস্টলেশন

এটি সহজে বুঝতে, আমি দুটি সার্ভার ব্যবহার করব:

- 192.168.20.100 (কেরিগান) - যে সার্ভার থেক আরও পড়ুন →

লিনাক্সের উত্স থেকে ওপেনএসএইচ 8.0 সার্ভারটি কীভাবে ইনস্টল করবেন

ওপেনএসএসএইচ একটি নিখরচায় এবং মুক্ত উত্স, এসএসএইচ প্রোটোকল ২.০ এর সম্পূর্ণ বাস্তবায়ন implementation এটি রিমোট কম্পিউটার সিস্টেমগুলিতে সুরক্ষিতভাবে অ্যাক্সেস এবং পরিচালনা এবং প্রমাণীকরণ কীগুলি পরিচালনা করার জন্য অনেকগুলি সরঞ্জাম সরবরাহ করে, যেমন এসএসএস (টেলনেটের জন্য সুরক্ষিত প্রতিস্থাপন), এসএসএস-কিজেন, এসএসএস-অনুলিপি-আইডি, এসএস-অ্যাড এবং আরও অনেক কিছু।

সম্প্রতি ওপেনএসএসএইচ 8.0 প্রকাশিত হয়েছিল এবং অনেকগুলি নতুন বৈশিষ্ট্য এবং বাগ ফিক্স সহ প্রেরণ করে; আপনি আরও তথ্যের জন্য প্রকাশের নোটগুল

আরও পড়ুন →"এসএসএইচ অনেক বেশি প্রমাণীকরণ ব্যর্থতা" ত্রুটি কিভাবে ঠিক করবেন

কখনও কখনও, এসএসএইচ মাধ্যমে রিমোট সিস্টেমের সাথে সংযোগ করার চেষ্টা করার সময়, আপনি "x.x.x.x পোর্ট 22: 2 থেকে সংযোগ বিচ্ছিন্ন হওয়া: অনেক বেশি প্রমাণীকরণ ব্যর্থতা" ত্রুটির মুখোমুখি হতে পারেন। এই সংক্ষিপ্ত নিবন্ধে, আমি ব্যাখ্যা করব যে কীভাবে কয়েকটি সহজ পদক্ষেপে এই ত্রুটিটি ঠিক করা যায়।

Ssh ক্লায়েন্ট ব্যবহার করার সময়, আমি যে ত্রুটির মুখোমুখি হয়েছি তার স্ক্রিনশট নীচে দেওয়া হয়েছে।

আরও পড়ুন →